一般的には単にNSXといったらNSX-Vをさしますが、NSX-Tも徐々に注目されてきています。 ※VはvSphere、TはTransformの略

NSX-VはvSphere用のNSXで、NSX-Tはマルチハイパーバイザ対応となっていて、最新のNSX-T2.2以下のハイパーバイザをサポートしています。

| ハイパーバイザ | NSX-T2.2 | NSX-T2.1 | NSX-T2.0 |

| vSphere | 6.7.0, 6.5U2, 6.5U1 | 6.5U1, 6.5 | 6.5U1, 6.5 |

| RHEL KVM | 7.4 | 7.4, 7.3 | 7.3 |

| Ubuntu KVM | 16.04.2 LTS | 16.04.2 LTS | 16.04.x |

また、最新のNSX-T2.2のリリースノートには次のような記載があり、マルチハイパーバイザ環境およびパブリッククラウドでNSXを利用したネットワーク仮想化が実現できるようになります。

「オンプレミス ワークロードおよび Azure のワークロードを 1 つの画面で管理できます。」

NSX-TはNSX-Vに比べて機能的にはまだ追いついていない部分もありますが、今後はNSX-Tの機能拡張も予定されていて遠くない未来にはNSX-Vに機能としては追いつくのではないかと思います。

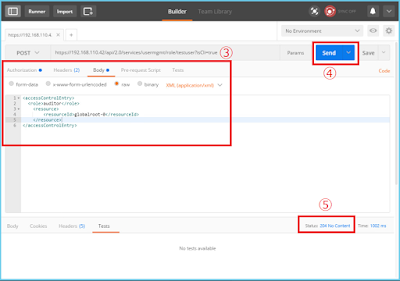

じゃぁ、実際に操作感はというと。。。

GUIはNSX-Vと全く違います。

NSX-Vは基本的にはvCenterからNSXの設定を行いましたが、NSX-TはNSX Managerにログインして設定を行います。

そして、以下がNSX-Managerのログイン画面と、ログイン直後の画面になります。

NSX-Vとはまったく違いますね。

まだ、私もそれほどいじってはいないのですが、画面デザインの違いはあれど

まぁまぁ、こんな感じってのは理解できます。

もうちょっと操作してみて、私自身NSX-Tをもう勉強していきたいと思います。